UFW adalah kepanjangan dari Uncomplicated Firewall, adalah sebuah aplikasi Firewall yang dapat kita gunakan untuk mengamankan server kita dengan lebih mudah. Karena pada dasarnya proses Firewall pada sebuah server bisa dibilang kompleks ketika kita menggunakan IP Tables atau teknologi yang lebih native. Sedangkan UFW sendiri berjalan di atas layer IP Tables server kita untuk mempermudah proses konfigurasinya.

Proses implementasi UFW ini akan saya bagi dalam 3 tahapan yaitu Instalasi, Konfigurasi, dan Aktivasi.

1. Instalasi

Pada dasarnya UFW akan tersedia secara langsung pada distribusi Linux Ubuntu. Namun pada kasus tertentu, UFW belum aktif ataupun belum ter-install. Cara untuk mengecek status UFW kita adalah dengan

sudo ufw statusSetelah itu cek apakah kita perlu meng-install UFW terlebih dahulu. Jika pesan yang muncul setelah itu adalah

Status: inactiveArtinya pada mesin Ubuntu anda telah ter-install UFW. Anda dapat melanjutkan ke tahap selanjutnya.

Namun jika pesan yang muncul adalah

sudo: ufw: command not foundArtinya UFW belum ter-install pada server Ubuntu anda.

Langkah untuk meng-install UFW pada mesin Ubuntu anda cukup mudah, yaitu dengan menggunakan perintah

sudo apt-get install ufwSetelah itu jika proses instalasi berhasil, maka anda dapat melanjutkan pada tahap berikutnya.

2. Konfigurasi

Pada tahap ini kita akan melakukan konfigurasi port-port yang akan akan whitelist untuk pengunjung server kita. Port utama yang akan kita buka adalah 22 untuk akses SSH kita, kemudian port 80 untuk web dan port 443 untuk port https. Namun sebelum itu kita akan melakukan konfigurasi Default UFW. Pada dasarnya UFW akan menutup semua akses masuk ke server kita. Namun memperbolehkan server kita untuk melakukan koneksi keluar. Untuk itu perintah awal yang kita masukkan adalah :

sudo ufw default deny incoming

sudo ufw default allow outgoingLangkah selanjutnya kita akan membuka port SSH, HTTP, dan HTTPS agar dapat diakses dari luar gunakanlah perintah

sudo ufw allow ssh

sudo ufw allow http

sudo ufw allow httpsSetelah semua port yang penting berhasil kita buka, saat ke langkah tahap selanjutnya. Yaitu proses aktivasi.

3. Aktivasi :

Pada tahap terakhir ini cukup mudah, yaitu dengan mengaktifkan UFW dengan perintah

sudo ufw enableSetelah anda memasukkan perintah di atas. Anda akan diberi informasi bahwa pengaktifan UFW ini mungkin akan memengaruhi koneksi SSH anda saat ini

Command may disrupt existing ssh connections. Proceed with operation (y|n)?Masukkan karakter y dan tekan enter jika anda telah yakin dan telah melakukan Whitelist terhadap koneksi SSH anda. Setelah UFW telah aktif, anda dapat melakukan pengecekan ke status UFW anda dengan :

sudo ufw status verboseJika kemudian muncul hasil seperti di bawah ini :

Status: active

Logging: on (low)

Default: deny (incoming), allow (outgoing), disabled (routed)

New profiles: skip

To Action From

-- ------ ----

80/tcp (Nginx HTTP) ALLOW IN Anywhere

22 ALLOW IN Anywhere

22/tcp ALLOW IN Anywhere

80,443/tcp (Nginx Full) ALLOW IN Anywhere

80/tcp ALLOW IN Anywhere

443/tcp ALLOW IN Anywhere

80/tcp (Nginx HTTP (v6)) ALLOW IN Anywhere (v6)

22 (v6) ALLOW IN Anywhere (v6)

22/tcp (v6) ALLOW IN Anywhere (v6)

80,443/tcp (Nginx Full (v6)) ALLOW IN Anywhere (v6)

80/tcp (v6) ALLOW IN Anywhere (v6)

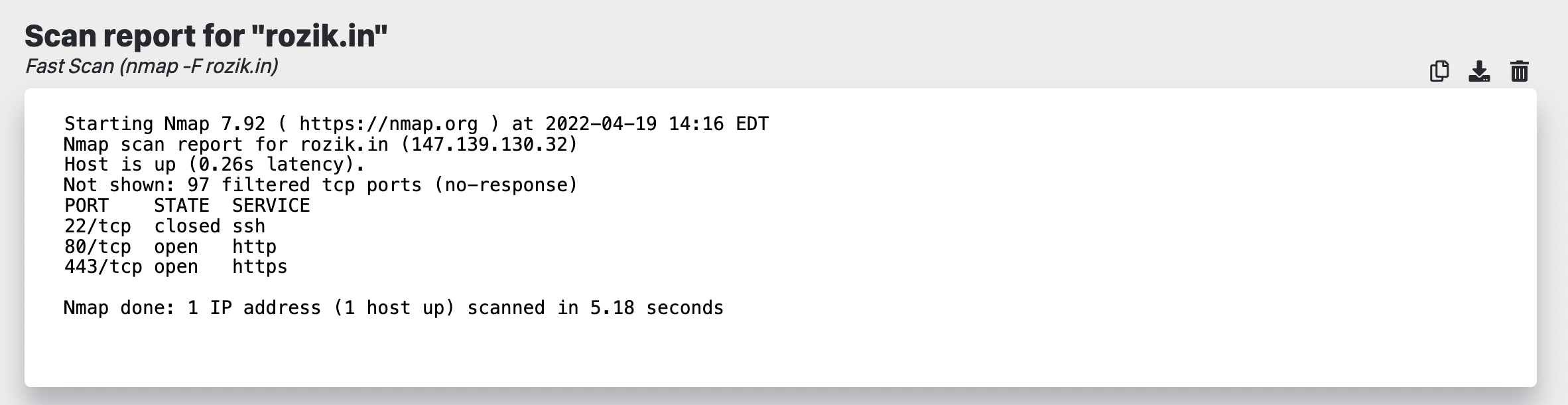

443/tcp (v6) ALLOW IN Anywhere (v6)Artinya UFW anda telah aktif dan berjalan dengan sukses. Anda dapat menambahkan rule-rule spesifik dengan UFW tentunya agar server anda lebih aman. Untuk pengecekan lebih detail anda dapat menggunakan Nmap maupun perangkat seperti nmap.online. Jika UFW anda berhasil berjalan, maka akan muncul hasil seperti di bawah ini :

Tentunya rule-rule UFW masih dapat anda eksplorasi untuk membangun Firewall server anda agar lebih ketat dan aman seperti membatasi IP dan IP Range pada saat mengakses SSH. Topik tersebut akan saya tulis pada kesempatan berikutnya.